В Микротиках есть штатный инструмент для дублирования трафика в WireShark — достаточно создать правило в цепочке Mangle, указать ip хоста, на котором запущен анализатор траффика, и порт, который слушает WireShark — Микротик будет дублировать весь проходящий через него трафик указанному хосту.

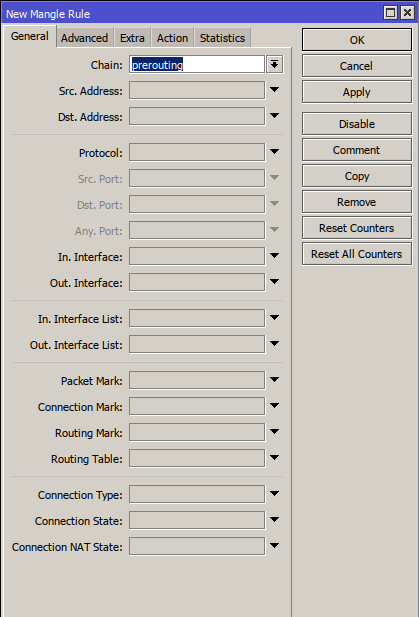

- Заходим в IP — Firewall — Mangle и создаём новое правило. На вкладке General устанавливаем Chain — prerouting:

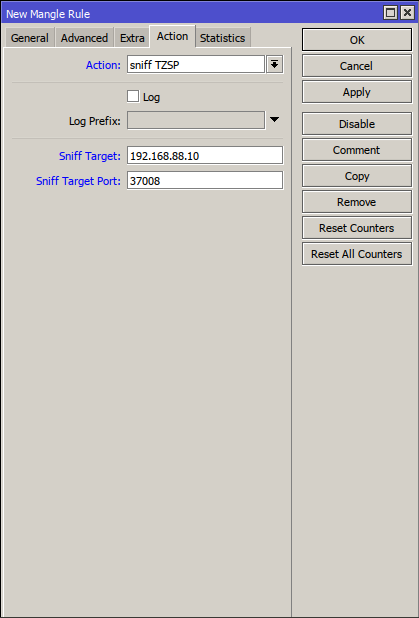

На вкладке Action ставим sniff TZSP. В качестве Sniff Target указываем ip хоста, на котором будем анализировать трафик, а Sniff Target Port — 37008.

То же самое можно сделать одной командой в терминале:

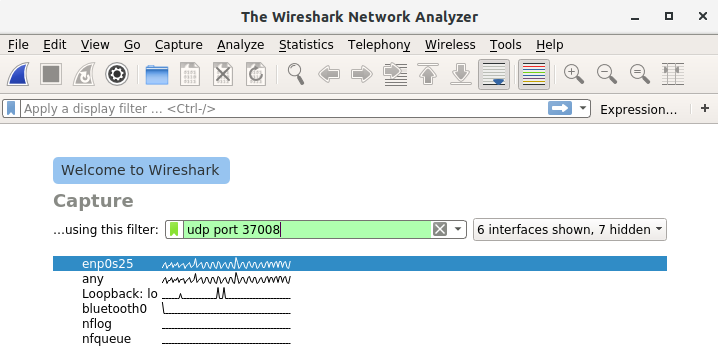

[admin@Mikrotik] /ip firewall mangle add action=sniff-tzsp chain=prerouting sniff-target=192.168.88.10 sniff-target-port=37008- На хосте запускаем WireShark. Указываем фильтр udp port 37008 и выбираем интерфейс, на котором висит ip, указанный в качестве Sniff Target.

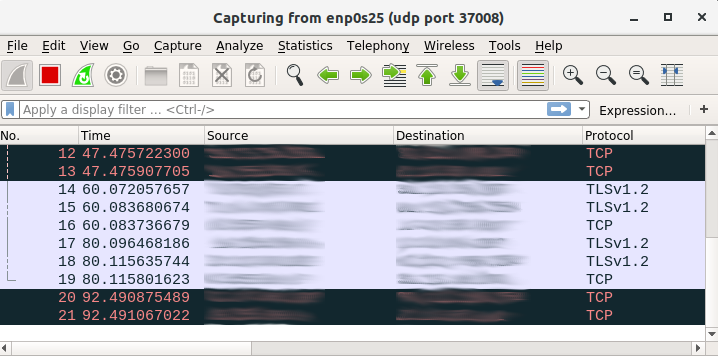

Запускаем захват пакетов.