Wireshark — программа для анализа сетевого трафика в компьютерных сетях, обладающая широким набором возможностей — от выявления неполадок сетевого подключения до выявления активности вредоносных программ. В данной статье приведены примеры фильтров отображения (не захвата) для поиска целевого трафика.

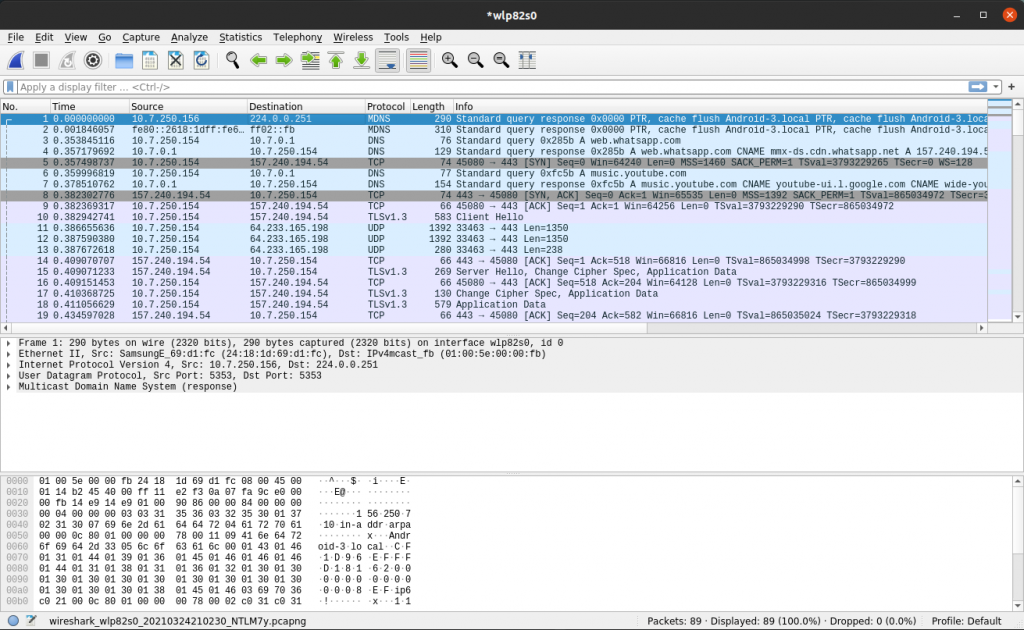

Интерфейс программы:

Фильтры задаются в верхней части окна, в поле с надписью Apply a display filter.

Операторы фильтров Wireshark

| Оператор | Значение |

| == | равно |

| != | не равно (кроме) |

| > | больше |

| < | меньше |

| >= | больше или равно |

| <= | меньше или равно |

| contains | содержит (точное соответствие) |

| matches | совпадает (регулярное выражение) |

Операторы объединения правил Wireshark

| Текстовый оператор | Символьный оператор | Значение |

| and | && | Логическое И |

| or | || | Логическое ИЛИ |

| xor | ^^ | Исключающее ИЛИ |

| not | ! | Логическое НЕ |

| in | В (поиск в массиве) | |

| […] | Подпоследовательность |

Фильтры Wireshark

Конструкции с .src отлавливают трафик ОТ указанного значения

Конструкции с .dst отлавливают трафик К указанному значению

Конструкции с .addr отлавливают трафик в обоих направлениях

| Фильтр | Значение |

| ip.addr ip.src ip.dst ip.host | Фильтр по IPv4 |

| ipv6.addr ipv6.src ipv6.dst | Фильтр по IPv6 |

| tcp tcp.port tcp.dstport tcp.srcport | Фильтры по протоколу TCP |

| udp udp.port udp.dstport udp.srcport | Фильтры по протоколу UDP |

| arp arp.src arp.dst arp.dst.hw_mac | ARP-фильтры |

| icmp icmpv6 icmp.type | Фильтры протокола ICMP |

| eth eth.addr eth.dst eth.src | Ethernet-фильтры |

| http http2 http.host http.request http.content_type | Протокол HTTP |

| sip rtp rtcp raw_sip iax2 | Фильтры для трафика IP телефонии |

| rdp | Remote Desktop Protocol |

| vnc | Virtual Network Computing |

| l2tp | Layer 2 Tunneling Protocol |

| ldap | Lightweight Directory Access Protocol |

| openvpn | OpenVPN Protocol |

| ppp | Point-to-Point Protocol |

| pppoe pppoed pppoes: | PPP-over-Ethernet |

| pptp | Point-to-Point Tunneling Protocol |

| smtp imap pop | Протоколы почтовых приложений |

| ftp tftp uftp | File Transfer Protocol |

| ssh | Secure Shell |

Приведенный список содержит часть самых популярных фильтров, полный список доступен на сайте Wireshark.

Примеры фильтров

Фильтры по IP-адресу

ip.addr == 10.20.30.0/24

!(ip.addr == 10.20.30.1)

ip.src == 192.168.88.22 && ip.dst == 192.168.88.1

ip.addr => 172.16.10.10 && ip.addr <= 172.16.10.50Фильтры по dns-имени

tcp contains "koobik.net"

http.host == "blog.koobik.net" (поиск точного значения в заголовках http)

http.host contains "koobik.net" (поиск содержимого в заголовках http)

http.host (все запросы с полем host в заголовке http)Фильтры по портам

tcp.port == 443

tcp.dstport == 80

udp.srcport == 53Фильтры по DHCP

udp.dstport == 67

bootp.option.dhcpФильтры по содержимому

http.content_type contains "jpeg"

http.content_type contains "image"

http.content_type contains "xml"

http.request.uri contains "rar"Фильтры для ICMP

icmp

icmp.type==0 (ответы на ping)

icmp.type==3 (ошибки недоступности)

Фильтры заголовков HTTP

http.content_type == "text/plain" (по значению поля content type)

http.request.method == "POST"

http.request.method == "GET"

http.response.code == 404 (по коду ответа)

http.response.code != 200 (по коду ответа)

http.server == "nginx" (по значению поля server)Фильтры для анализа SIP-трафика

sip

rtp

rtcp

rtpevent

udp.srcport >= 10000 && udp.srcport <= 20000

udp.port == 5060 || tcp.port == 5060Фильтр по содержимому пакета

frame matches "искомый текст"